B&You, Virgin Mobile et Sosh s'alig...

B&You, Virgin Mobile et Sosh s'alig... Free Mobile : les offres / forfaits

Free Mobile : les offres / forfaits Free Mobile : Enfin le lancement

Free Mobile : Enfin le lancement Pacitel, la liste anti-démarchage ...

Pacitel, la liste anti-démarchage ... Disques durs : vers des tarifs en h...

Disques durs : vers des tarifs en h... JDLL 2011 : Bilan du samedi après-...

JDLL 2011 : Bilan du samedi après-... JDLL 2011 : Bilan du samedi matin

JDLL 2011 : Bilan du samedi matin Android : Code source Ice Cream San...

Android : Code source Ice Cream San... Le microprocesseur a 40 ans

Le microprocesseur a 40 ans

Derniers articles :

Dossier/test : Chrome le navigateur...

Dossier/test : Chrome le navigateur... Guide : formater et réinstaller Wi...

Guide : formater et réinstaller Wi... Maintenir son PC en bonne santé...

Maintenir son PC en bonne santé... ...

... [dossier] L'anonymat sur Internet

[dossier] L'anonymat sur Internet Un nom de domaine gratuitement avec...

Un nom de domaine gratuitement avec... Guide : créer et configurer son pr...

Guide : créer et configurer son pr... Dossier test Aol Antivirus Shield :...

Dossier test Aol Antivirus Shield :...

Derniers tutoriels :

Resynchroniser le son décalé dans...

Resynchroniser le son décalé dans... Procedure to eradicate malwares/spy...

Procedure to eradicate malwares/spy... [Guide] Kaspersky Online Scanner (N...

[Guide] Kaspersky Online Scanner (N... Créer son CD Windows XP avec nLite...

Créer son CD Windows XP avec nLite... Afficher les fichiers cachés et pr...

Afficher les fichiers cachés et pr... [ Tutoriel ] Malwarebytes' Anti-Mal...

[ Tutoriel ] Malwarebytes' Anti-Mal... [ Tutoriel ] Réseau entre Linux et...

[ Tutoriel ] Réseau entre Linux et... Transformer votre box en routeur

Transformer votre box en routeur Créer un partage de connexion inte...

Créer un partage de connexion inte...

Sondage :

Publicité

Cryptage : Le RSA 1024bits cracké par M. Électricité

Le système de cryptage RSA, fondé sur le principe d'un calcul mathématique relativement simple mettant en jeu la division euclidienne, mais qui, couplé à une paire de clé publique/privée, était utilisé depuis 1977 sans encombre, vient une nouvelle fois d'être cracké.

Le système de cryptage RSA, fondé sur le principe d'un calcul mathématique relativement simple mettant en jeu la division euclidienne, mais qui, couplé à une paire de clé publique/privée, était utilisé depuis 1977 sans encombre, vient une nouvelle fois d'être cracké.

Une nouvelle fois en effet, car plus tôt cette année c'était le système RSA 768 bits qui avait été cracké par bruteforce pure et simple (ce qui à l'inconvénient de nécessité énormément de temps). Cependant, avec le 1024 bits on pensait être tranquille pour quelques milliers d'années...

Eh bien il semble que ce ne soit pas l'avis de trois chercheurs de l'Université du Michigan qui viennent d'annoncer avoir réussi à cracker un système de communication crypté par RSA 1024 bits en influant sur la tension du processeur.

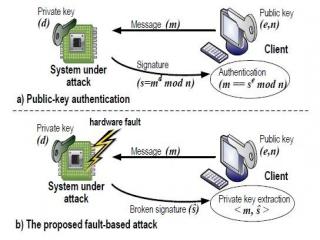

Il fallait y penser, certes, cependant les faits sont là : en influant sur la tension appliquée au processeur de l'une des deux machines communicantes (celle qui détient la clé privée), chercheurs du Michigan ont réussi à provoquer l'émission d'une signature corrompue suite à une erreur de calcul du CPU.

Cliquer pour agrandir

C'est là que les choses deviennent intéressantes : Cette signature corrompue est en réalité accompagnée d'un bit de la clé privée ! Ainsi, couplée avec d'autres signatures corrompues elle permet de récupérer petit à petit la clé complète.

Ainsi, avec un couplage de 81 Pentium 4 et 104 heures d'attaque électrique (soit au final, guerre plus de 3-4 jours), les chercheurs ont réussi à démontrer leur technique en hackant une connexion OpenSSL sur un système SPARC. Le mieux, c'est que la démonstration a été faite sans laisser de quelconque trace ni sur le matériel (aucun dommage matériel) ni logiciel, ni quoi que ce soit qui pourrait faire penser qu'on a réussi à cracker le système.

Une présentation de leurs travaux sera notamment faite à une conférence en Europe la semaine prochaine. En attendant que le système RSA trouve un moyen de combler cette faille, tous les utilisateur d'OpenSSH ferait bien de surveiller l'alimentation de leur serveur.

Pour ceux que ça intéresse, le document prochainement présenté à la conférence est d'ores-et-déjà disponible à l'adresse suivante : Fault-Based Attack of RSA Authentification (en)

Les commentaires on été désactivés.

![Validate my RSS feed [Valid RSS]](http://www.pcinfo-web.com/valid-rss.png)